PCに保存しているデータを保護するため、PCのストレージ(ハードディスク・SSD)を暗号化することは、特別なことではありません。

Windows OSの標準機能である暗号化ツール(BitLocker)を使用することにより、簡単にストレージを暗号化できます。

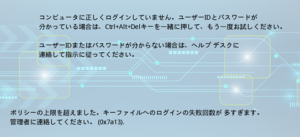

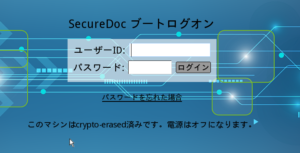

暗号化されたストレージにアクセスするために必要となるのが、Windows OSが起動する前に認証を行うプリブート認証です。

プリブート認証は正当なユーザーが暗号鍵を取得し、ストレージにアクセスするための認証プログラムとなっており、WinMagicはプリブート認証が重要な認証プロセスであると考えています。

BitLockerを利用する場合、TPMにより自動的にプリブート認証を通過するように設定されており、PC盗難に対して暗号化していることは無力です。

BitLockerのTPMによる自動認証では、ストレージのみ盗難に遭い他のPCに接続された場合でしか、ストレージからのデータ読み出しを守れないからです。

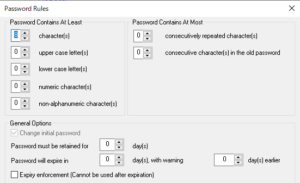

またBitLockerでPINによるプリブートを強制するには、Windowsのグループポリシーで「スタートアップ時に追加の認証を要求する」の設定を追加する必要があります。

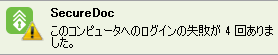

SecureDocによる暗号化を導入すると、強力かつ様々な機能を有したSecureDocのプリブート認証を利用できます。

SeucreDocプリブートの強み

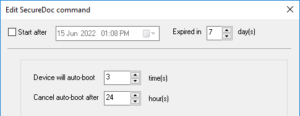

があります。 SecureDocでは、認証の回数を設定しプリブート認証を自動的に通過させる設定ができるので、IT管理者の負担を減らすことができます。

があります。 SecureDocでは、認証の回数を設定しプリブート認証を自動的に通過させる設定ができるので、IT管理者の負担を減らすことができます。